Por trás

das "correntes"

e outras postagens compartilhadas,

e outras postagens compartilhadas,

há muito mais

do que quem compartilha imagina.

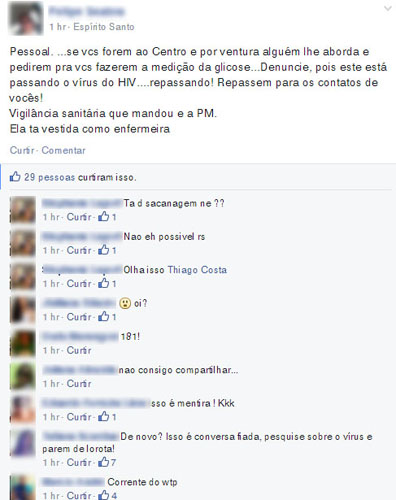

Apesar das explicações que já foram dadas a respeito, ainda circula no Facebook uma postagem com uma interpretação equivocada (pelo menos assim espero) sobre mudanças no Facebook. O que realmente está ocorrendo no Facebook está explicado nesta postagem no Redafácil. Porém , fatos como este não são novidades na rede. Eles se repetem desde os anos 1990, quando a rede social foi fundada. Até hoje usuários do Facebook veem "campanhas" filantrópicas, mensagens de solidariedade sobre determinadas doenças, etc., e as vão curtindo e compartilhando indiscriminadamente, sem saber como ou através de quem elas começaram a ser divulgadas. Isto expõe os próprios usuários e as pessoas com as quais eles se comunicam a muitos riscos. Existem sites com frases e textos curtos para serem copiados e colados nos perfis das redes sociais. Muito provavelmente, isto pode se tornar um portão de acesso do autor do site para muito mais coisas sobre o usuário da rede social e seus amigos. Com quais intenções? Não temos como saber. Mesmo assim, muita gente faz essas postagens e muitos de seus amigos as disseminam.

É preciso termos cuidado principalmente com os "anônimos". Nos meus blogs eu permito a publicação de comentários de anônimos porque preciso respeitar o direito de as pessoas manifestarem suas opiniões - desde que de forma sempre respeitosa mesmo quando contrárias ao que leram - sem revelarem seus nomes. Muitas pessoas têm feito até sugestões e elogios às minhas postagens preferindo se manterem anônimas. No entanto, é verdade que em muitos casos a facilidade em usar a internet anonimamente faz essas pessoas pensarem que nunca serão descobertas (o que é um grande equívoco delas) e, desta forma, criam sites falsos, perfis falsos nas redes sociais, etc.

Também há sites e blogs criados por anônimos que, embora bem intencionados, podem propiciar as ações dos mal intencionados. Na Wikipédia, a "Enciclopédia Livre", usuários anônimos podem editar sem estarem registrados com nomes de usuários ("usernames"), mas o usuário anônimo é identificado através de um "endereço IP", que é a identificação de um computador, uma impressora, um celular, etc. - e, consequentemente, de seu proprietário. Cada computador ou qualquer outro dispositivo conectado à internet possui um IP ("Internet Protocol" - "Protocolo da Internet" em inglês). Esse IP é o endereço do dispositivo na "web". A palavra "web" ("teia") é uma comparação da rede mundial de computadores com as teias que as aranhas fazem, sendo cada computador comparado a cada um dos pontos em que os fios da teia se encontram. Os usuários podem então seguir hiperligações na página para outros documentos ou mesmo enviar informações de volta para o servidor para interagir com ele.

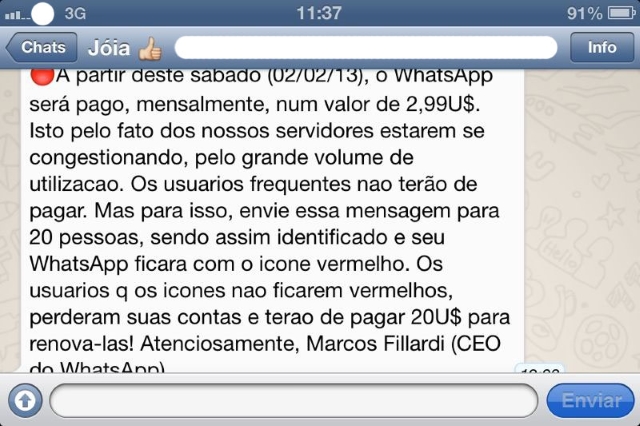

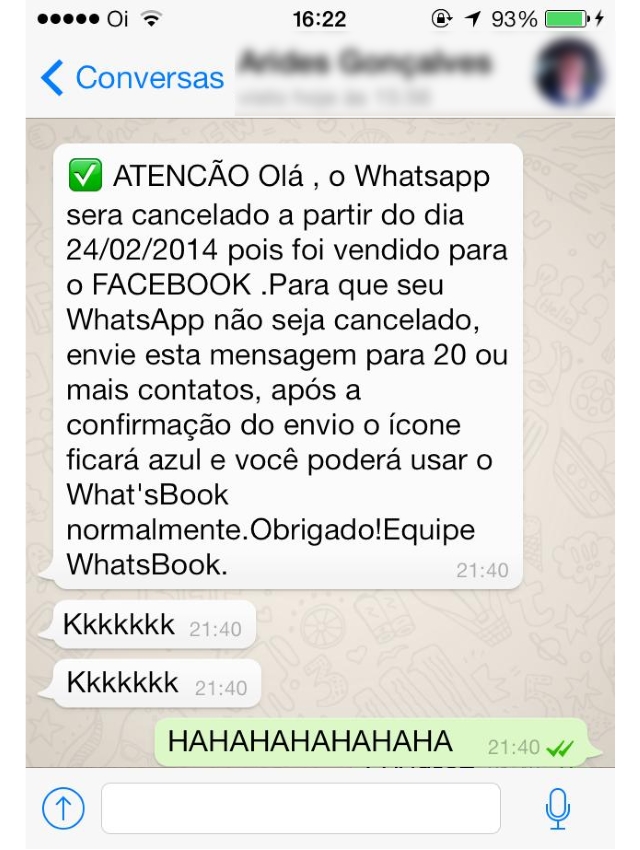

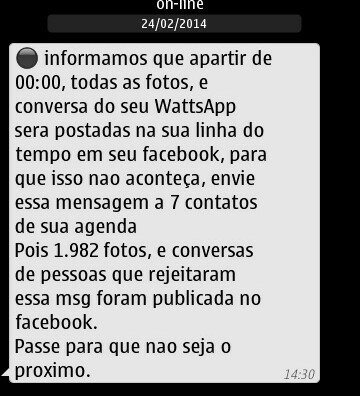

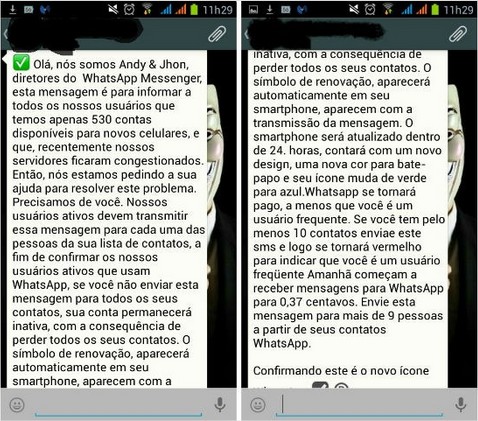

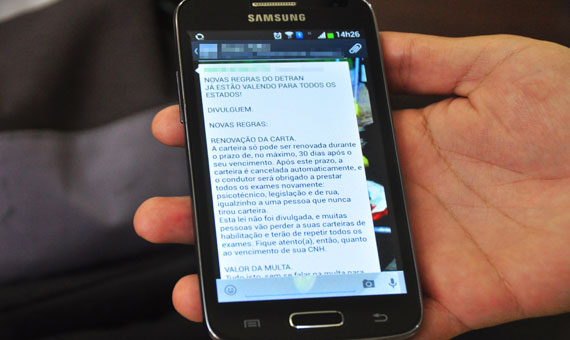

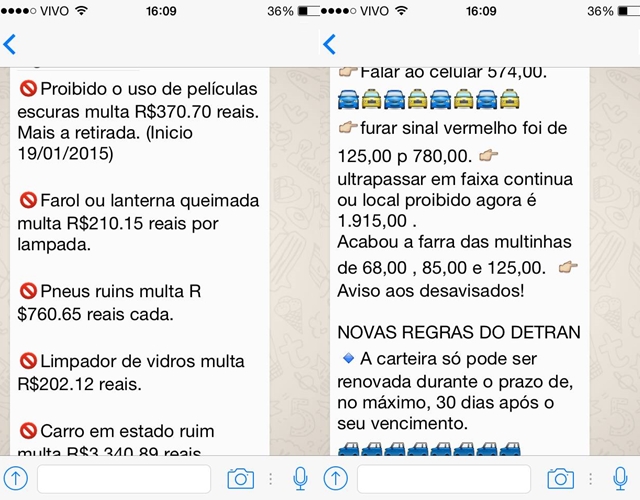

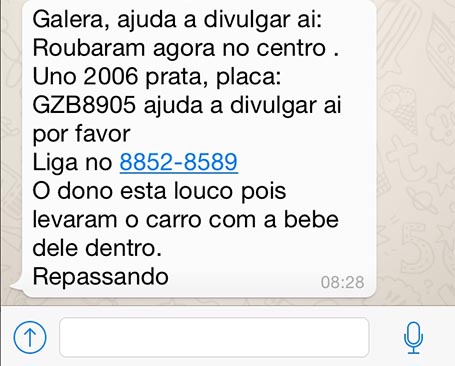

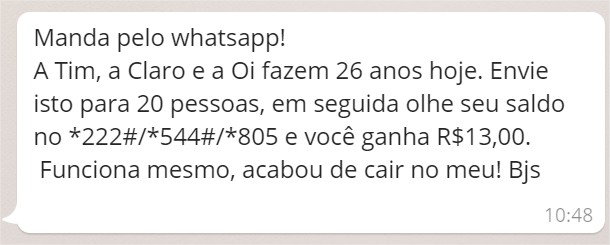

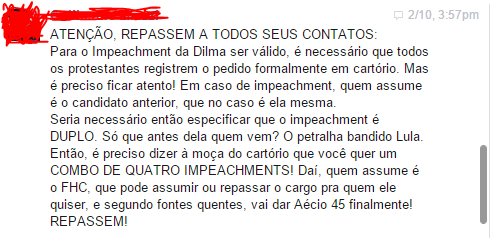

As hiperligações, também muito utilizadas nas redes sociais, no WhatsApp, etc., vem muitas vezes através das "correntes" (de orações, de mensagens bonitas, etc.). Mais conhecidas como "hiperlinks", são referências, dentro de um documento, a outras partes do mesmo ou a outros documentos. Até aí, não há problema. A questão é que muitos anônimos podem usar dispositivos roubados ou que alguém perdeu ou esqueceu em algum lugar (acontece muito em caso de celulares). Aí começa o perigo: hiperlinks guardados nas memórias desses aparelhos se tornam armas perigosas nas mãos de criminosos anônimos, e a culpa de seus crimes pode cair sobre os verdadeiros donos desses aparelhos. Suponha que você receba, por exemplo, uma mensagem de alguém da sua própria família ou uma pessoa muito amiga lhe solicitando um favor e pedindo para você ligar para ela.

Já pensou na possibilidade de que o celular do qual veio a chamada já é conhecido por você mas pode estar com outra pessoa mal intencionada? Por isto, quando você receber um SMS dizendo "Preciso falar com você. Me liga.", antes de ligar, desconfie. Você não acha que se fosse algo realmente tão importante, essa pessoa faria logo a ligação para falar com você em vez de mandar um SMS? Talvez você pense, "mas o celular dela pode estar sem crédito." Sim, isto pode ocorrer, mas ainda assim essa pessoa sabe que você provavelmente não verá a mensagem imediatamente, o que já significa que é bem provável que o que ela tem a lhe dizer não é tão urgente. Se essa pessoa lhe conhece, por que ela não lhe envia uma mensagem de voz? Se o telefone for mesmo de alguém conhecido, pode ter sido clonado.

Também há sites e blogs criados por anônimos que, embora bem intencionados, podem propiciar as ações dos mal intencionados. Na Wikipédia, a "Enciclopédia Livre", usuários anônimos podem editar sem estarem registrados com nomes de usuários ("usernames"), mas o usuário anônimo é identificado através de um "endereço IP", que é a identificação de um computador, uma impressora, um celular, etc. - e, consequentemente, de seu proprietário. Cada computador ou qualquer outro dispositivo conectado à internet possui um IP ("Internet Protocol" - "Protocolo da Internet" em inglês). Esse IP é o endereço do dispositivo na "web". A palavra "web" ("teia") é uma comparação da rede mundial de computadores com as teias que as aranhas fazem, sendo cada computador comparado a cada um dos pontos em que os fios da teia se encontram. Os usuários podem então seguir hiperligações na página para outros documentos ou mesmo enviar informações de volta para o servidor para interagir com ele.

As hiperligações, também muito utilizadas nas redes sociais, no WhatsApp, etc., vem muitas vezes através das "correntes" (de orações, de mensagens bonitas, etc.). Mais conhecidas como "hiperlinks", são referências, dentro de um documento, a outras partes do mesmo ou a outros documentos. Até aí, não há problema. A questão é que muitos anônimos podem usar dispositivos roubados ou que alguém perdeu ou esqueceu em algum lugar (acontece muito em caso de celulares). Aí começa o perigo: hiperlinks guardados nas memórias desses aparelhos se tornam armas perigosas nas mãos de criminosos anônimos, e a culpa de seus crimes pode cair sobre os verdadeiros donos desses aparelhos. Suponha que você receba, por exemplo, uma mensagem de alguém da sua própria família ou uma pessoa muito amiga lhe solicitando um favor e pedindo para você ligar para ela.

Já pensou na possibilidade de que o celular do qual veio a chamada já é conhecido por você mas pode estar com outra pessoa mal intencionada? Por isto, quando você receber um SMS dizendo "Preciso falar com você. Me liga.", antes de ligar, desconfie. Você não acha que se fosse algo realmente tão importante, essa pessoa faria logo a ligação para falar com você em vez de mandar um SMS? Talvez você pense, "mas o celular dela pode estar sem crédito." Sim, isto pode ocorrer, mas ainda assim essa pessoa sabe que você provavelmente não verá a mensagem imediatamente, o que já significa que é bem provável que o que ela tem a lhe dizer não é tão urgente. Se essa pessoa lhe conhece, por que ela não lhe envia uma mensagem de voz? Se o telefone for mesmo de alguém conhecido, pode ter sido clonado.

Há uma explicação extremamente importante para isto: "Deep Web" ("Rede Pronfunda", mas no Brasil está sendo mais conhecida como "Internet Profunda"). A Surface Web é indexada pelos motores de busca, que são programas de segurança para procurar palavras-chaves ("tags") fornecidas pelo usuário em documentos e bases de texto. A "Deep Web" não deve ser confundida com "Dark Internet" ("Internet Obscura"), pois este é um setor da Internet que se tornou inacessível pelos meios convencionais. Também não pode ser chamada de "Darknet" ("Rede Obscura"), que não é uma simples rede de compartilhamento de arquivos, mas subjacente ou em camadas, onde há grandes esforços de se manterem sob sigilo os dados de seus usuários mas esse sigilo não é tão garantido assim.

A Deep Web tem este nome porque a busca na Internet é comparada a uma pesca de arrasto na superfície do mar: pode-se pegar peixes em grande quantidade, mas a maioria deles está nas regiões mais profundas. Ou seja: podem-se descobrir muitos criminosos anônimos, mas muitos deles ainda estão para ser descobertos - o que não significa que nunca o serão, mas que continuarão cometendo seus crimes até que o sejam. É daí que vem a maioria das páginas ilegais, os perfis falsos, os vírus que prejudicam computadores, dispositivos móveis e pessoas.

Um estudo feito pela Universidade da Califórnia em Berkeley em 2001 mostrou que já naquele ano a Deep Web possuía 7.500 terabytes de informação. Um terabyte equivale a 1.024 Gibabytes (GB). O byte é um tipo de dados integrados em computação para especificar o tamanho e/ou a quantidade e da capacidade de armazenamento de informações de um determinado dispositivo, seja este de que tipo for. Isto já é mais do que suficiente para termos muito cuidado com aquelas "campanhas" que surgem no Facebook, por exemplo, especialmente nas proximidades de datas comemorativas como "Dia das Crianças", "Natal", etc., solicitando que o usuário troque sua foto de perfil por uma foto de quando era criança, por personagens infantis, etc. Isto é mais do que suficiente também para termos muito cuidado com aqueles aplicativos que lhe pedem para dizer "com que animal você se identifica", "qual a cor com a qual você se identifica", etc. Ou seja: alguém está fazendo com que você revele seus próprios dados, mas você não tem como saber com que real intenção. Portanto, evitar participar dessas brincadeiras é demonstração de bom senso.